昨年世間を騒がせたWi-FiのWPA2規格の脆弱性問題を覚えていますでしょうか。認証試験を提供しているアリオンにも、たくさんのお客様からお問い合わせをいただきました。

この「KRACKs」という脆弱性問題は、一体”何が”問題だったかについて、また、どういう対応を取ったかについて、当時の状況を振り返りながら解説していきたいと思います。

◆WPA2脆弱性問題の発端◆

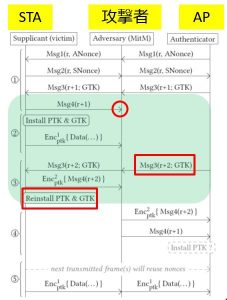

2017年10月16日(米国時間)、セキュリティー専門家のマシー・バンホーフ氏はWPA2暗号化プロトコルにおける深刻な脆弱性を公表しました。この脆弱性は攻撃者はWi-Fiの環境があればどこでも、クレジットカード情報の窃取やマルウェアの注入などができるといいます。新たに見つかったこの脆弱性は「KRACKs」(Key Reinstallation Attacks、鍵再インストール攻撃)と名付けられました。「KRACKs」は、WPA2のセキュリティ上の、4ウェイ・ハンドシェイクという重要なプロセスの脆弱性を利用します。

◆WPA2脆弱性概要◆ ※Station(以下STA)側

・Access Point(以下AP)とSTAの間に攻撃者(Adversary)が入り、4ウェイ・ハンドシェイクのやり取りを妨げます。

・STAは同じ鍵を再インストールします。(Key Reinstallation) この時に暗号化処理に使われる内部カウンタがリセットされますが、鍵が推定されやすくなります。

この問題はthe Peer Key handshake、the Group Key handshake、the Fast BSS Transition (FT) handshakeのプロトコルにも存在します。

◆WFAの対応◆

WFA (Wi-Fi Alliance)はユーザーに対してはソフトウェアアップデートで対処できるという旨を告知し、機器ベンダに対しては各Wi-Fi機器にこの脆弱性が存在しているかどうかの試験を認証試験に追加したことを告知しました。

当初Security Detection 2017 Test Planとしてリリースされ、その後Key Reinstallation Vulnerability Detection Test Planに変更されました。この試験の詳細についてはWFAのメンバーサイトからご確認ください。

また、Android, iOS, Windowsの主要OSについては本問題について対策済みとなっていますので適切にアップデートされていれば安心して使用できると考えてよいと思います。

◆最後に◆

このように、WFAは発生した問題に対して速やかな対処と、認証試験の更新を行いました。現在行われているWi-Fi認証試験にはKey Reinstallation Vulnerability Detection Testが含まれており、認証試験に合格した製品はこのようなセキュリティ問題に対する対処を適切に行なっている、というお墨付きを得た製品となります。一方で、市場で販売されている製品のなかにはWi-Fi認証を取得していない製品もたくさんあります。

ますます重要になってくる情報セキュリティの問題に対処するために、Wi-Fi認証済みの製品を選択するなど、わたしたち自身ができることから着手したいものです。

認証試験.com ロゴ認証試験の各種サービスを提供しています:HDMI, USB, Type-C, PD, DisplayPort, HDR10+, MCPC, HDR, UHDA, Bluetooth, Wi-Fi, IMAX

認証試験.com ロゴ認証試験の各種サービスを提供しています:HDMI, USB, Type-C, PD, DisplayPort, HDR10+, MCPC, HDR, UHDA, Bluetooth, Wi-Fi, IMAX